|

Di seguito gli interventi pubblicati in questa sezione, in ordine cronologico.

Ho caricato alcune mie foto in Panoramio, il mappamondo fotografico virtuale di Google. A breve verranno sottoposte alla valutazione del sistema automatico di selezione e, se ritenute d'interesse, inserite nelle mappe di Google Earth. Dopo la registrazione gratuita al servizio si hanno a disposizione 2 GB di spazio per caricare le proprie fotografie di luoghi, paesaggi e scorci. Per ogni immagine inserita è possibile effettuare una localizzazione sulle mappe di Google (Google Maps) e per ogni utente viene composto un proprio album personale condivisibile con altre persone. Appena viene caricata, alla foto viene assegnato un identificativo numerico univoco e viene accodata nel sistema automatico di valutazione per Google Earth; nell'arco di un paio di settimane, se ritenuta significativa, viene segnalata come punto d'interesse (un pallino blu) e pubblicata sulle mappe di Google Earth. In attesa dell'insindacabile giudizio della grande G, ecco i miei primi esperimenti con Panoramio di Google http://www.panoramio.com/user/1780776 : sono alcune viste di Arona, Angera, Castelletto, Sesto Calende, Orta S. Giulio, del Ticino e della vecchia ferrovia del mare di Varazze. La cosa interessante è che, cliccando sull'immagine, viene mostrata la localizzazione sulle mappe di Google, i dettagli tecnici della foto, ed è possibile scaricare il file KLM da caricare su Google Earth. Stay tuned for news!

Le reti informatiche realizzate che sfruttano la tecnologia wi fi si stanno sempre più diffondendo e con esse si diffondono anche le tecniche per violarle. Il wardriving è l’insieme dei sistemi usati per l’attacco e intrusioni nelle reti Wireless (wi-fi). Il termine WarDriving proviene dalla vecchia tecnica di phone hacking o Phreaking chiamata wardialing che sta ad intendere la scansione continua di numeri telefonici per scoprire sistemi informatici e centralini non protetti . Per WarDriving si intende letteralmente Wonder and Driving .Si sente anche parlare di WarWalking ( wonder and walking ):come quindi si può facilmente capire il wardriving è la ricerca di reti wireless utilizzando l’automobile e il WarWalking è la ricerca di reti wireless camminando..(Ma perche non farlo comodamente da casa .  ??)

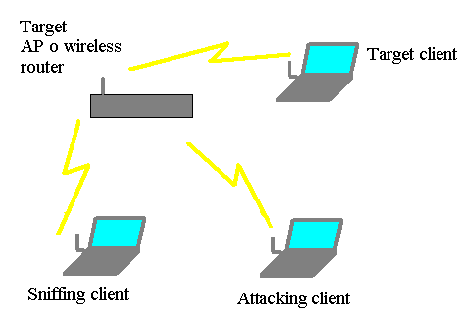

Le reti wireless sono per natura più vulnerabili delle reti di computer che utilizzano i cavi. Infatti nel caso di una rete cablata è necessario un collegamento fisico di un computer via cavo, mentre per le reti wireless basta dotare il proprio computer di scheda wi-fi e antenna. Proprio a causa della semplice vulnerabilità delle reti wireless è bene premunirsi e proteggerle per quanto possibile. Per fare questo esistono vari modi ma io vi metto solo i principali: - WPA ( Wi-Fi Protected Access ) - WEP ( Wired Equivalent Privacy ) - MAC address control - Disabilitazione del DHCP - Cambio dell’SSID Tra questi ovviamente ci sono quelli piu o meno efficaci. Niente comunque si presume essere sicuro al 100%. In breve : Il WPA è un protocollo per la sicurezza delle reti senza filo Wi-Fi creato per tamponare i problemi di scarsa sicurezza del precedente protocollo di sicurezza, il WEP. WPA è progettato per gestire l'autenticazione dei client e dei server e la distribuzione di differenti chiavi per ogni utente. Una delle modifiche che introducono maggiore robustezza all'algoritmo è la definizione del Temporal Key Integrity Protocol (TKIP). Questo protocollo cambia dinamicamente la chiave in uso e questo combinato con il vettore di inizializzazione di dimensione doppia rispetto al WEP rende inefficaci i metodi di attacco utilizzati contro il WEP. Il WEP è, detto molto molto alla buona, simile al WPA ma usa chiavi di cifratura più corte. Per quanto riguarda il MAC address control si può dire che è abbastanza efficace . Dunque, ogni scheda di rete (wireless o meno) ha un proprio "numero di serie", che si chiama appunto MAC address. Gli access point possono essere impostati in modo da accettare connessioni soltanto dalle schede che hanno un certo MAC address. Questo rende molto difficile all'intruso penetrare nella rete, perché deve prima scoprire uno dei MAC address autorizzati. Non è impossibile, ma è una scocciatura che scoraggia buona parte degli aggressori. Pertanto conviene assolutamente attivare il controllo del MAC address. Il DHCP ( anche qui spiegato molto alla buona) è un sistema che semplifica la gestione di una rete assegnando automaticamente un indirizzo IP a ogni macchina che si collega alla rete. Questo è comodo in un ambiente cablato, ma è pericoloso in un ambiente wireless, perché assegnerebbe automaticamente un indirizzo IP anche a un intruso.Dovete anche tenere presente che, comunque, un intruso abbastanza furbo è in grado di aggirare questo ostacolo (gli basta indovinare il range di indirizzi IP che usate, tipicamente 192.168.0.*). Per quanto riguarda SSID (e poi passo alle cose un più interessanti ) la questione è che la rete wireless ha un suo identificativo (l’SSID) che le schede wireless devono conoscere per potervisi collegare. Anche il nostro simpatico intruso ha bisogno di conoscerlo per fare il suo sporco mestiere (lo str**o  ). Il ‘’guaio’’ è che conoscerlo è facilissimo: nella maggior parte dei dispositivi wireless è impostato in fabbrica in modo da usare, come SSID, il nome del fabbricante e Siccome i fabbricanti non sono poi tanti, è banale per l'intruso tentarli uno per uno. Solitamente lo schema piu conosciuto e banale di attacco a una rete è il seguente  - Access Point (AP) : è l’access point di cui vogliamo conoscere la chiave per riuscire ad entrare nella rete. - Target Client (TC) : è un client collegato all’access point. - Sniffing Client (SC) : è uno dei pc dell’attaccante. Questo si occuperà di sniffare quanto più traffico possibile. Questo traffico verrà registrato sull’hard disk (non tutto il contenuto dei pacchetti ma solo alcune informazioni come i IV). Svolge un ruolo passivo. - Attacking Client (AC) : è un client che si occuperà di “stimolare” il giusto traffico nella rete. Svolge un ruolo attivo. In realtà il WEP Cracking può essere fatto anche con un solo computer. Ma ora passiamo alle cose belle….Ci sono tanti modi per trovare le reti e non solo…. Infatti esistono molti programmi,quasi tutti free, per giocare con le reti (ovviamente in modo legale). Questi programmi sono a disposizione di tutti, non siete gli unici a poterli utilizzare, non sono nuovi e non sono per superesperti di computer. Preciso che entrare abusivamente in una rete senza autorizzazione è un reato punibile dalla legge, quindi provate solo sulla vostra rete per testarne la sicurezza, o magari fatevi fare una delibera per il test dal proprietario della rete. Ma veniamo al dunque….. NetStumbler è un semplicissimo tool che permette di trovare una rete WI-FI nelle vostre vicinanze. E’ in grado di Indicarvi il nome ESSID, la potenza del segnale espressa in db e se la rete è protetta da chiave WEP oppure WPA.( www.netstumbler.com )Se ora volete testare la vostra protezione WEP, in ambiente Windows,è importante e utile iniziare a cercare di individuare cosa passa sulla rete (e le informazioni sono tante anche se non sembra ).Un programma come Airodump vi permette di sniffare la rete e cioè di catturare i pacchetti durante la trasmissione.( www.cr0.net:8040/code/network/aircrack ). Una volta che avete fatto girare un po il programmino avrete un dump dei pacchetti su quella rete ma dobbiamo trovare il modo di analizzarli ed estrarne ciò che più ci interessa (la password ecc).

Con Aircrack potete torvare la chiave WEP o WPA dai pacchetti catturati con Airodump ( download.aircrack-ng.org/ ). Ora, per riuscire a cracckare la chiave wep Airodump dovrà catturare un certo numero di pacchetti (circa 2,000,000) per una una cifratura 128 bit. Se la rete è molto trafficata si può raggiungere questo numero in poco tempo, altrimenti si può usare qualche altro trucchetto per pompare un po il numero di pacchettini che girano nella rete ( un esempio è utilizzare Aireplay , tool di packet injection, che permette di far aumentare la trasmissione di pacchetti in modo che Airodump posso catturare più pacchetti possibili in poco tempo. Ad ogni pacchetto ricevuto da un echo dello stesso pacchetto più la richiesta di una spedizione aggiuntiva). Una volta raggiunto il numero di pacchetti desiderati apriremo Aircrack ed importiamo il file .cap creato con Airodump e troveremo la chiave di accesso. Altri link che vi consiglio sono: www.tomshw.it/business.php?guide=20070804 per chi usa linux

www.airtightnetworks.net/home/resources/knowledge-center/caffe-latte.html

Segnalo con questo post un interessante progetto italiano relativo ad una distribuzione di Linux per sistemi server/pc e dispositivi embedded dedicata principalmente ai servizi LAN/WAN. Si tratta di ZEROSHELL http://www.zeroshell.net/ dell'italiano Fulvio Ricciardi, un progetto totalmente freeware, molto completo che consente di creare a bassissimo costo una macchina di classe router capace i gestire in completa autonomia i principali servizi di rete necessari in una rete locale; ecco le features della versione 1.0.0:

- Server RADIUS

- Captive Portal per il supporto del web login su reti wireless e wired.

- Gestione del QoS (Quality of Service) e traffic shaping per il controllo del traffico su reti congestionate.

- HTTP Proxy con antivirus open source ClamAV

- Supporto per la funzionalità di Wireless Access Point con Multi SSID utilizzando schede di rete WiFi basate sui chipset Atheros.

- VPN host-to-lan

- VPN lan-to-lan

- Router con route statiche e dinamiche

- Bridge 802.1d con protocollo Spanning Tree

- Firewall Packet Filter e Stateful Packet Inspection (SPI)

- Controllo mediante Firewall e Classificatore QoS del traffico di tipo File sharing P2P;

- NAT per utilizzare sulla LAN indirizzi di classi private mascherandoli sulla WAN con indirizzi pubblici;

- TCP/UDP port forwarding (PAT) per creare Virtual Server,

- Server DNS multizona

- Server DHCP multi subnet

- Virtual LAN applicabili sulle interfacce Ethernet, sulle VPN lan-to-lan,

- Client PPPoE per la connessione alla WAN tramite linee ADSL, DSL e cavo (richiede MODEM adeguato);

- Client DNS dinamico

- Server e client NTP (Network Time Protocol)

- Server syslog

- Autenticazione Kerberos 5

- Autorizzazione LDAP, NIS e RADIUS;

- Autorità di certificazione X.509 per l'emissione e la gestione di certificati elettronici;

- Integrazione tra sistemi Unix e domini Windows Active Directory

- Gestione completa via Web e/o console SSH

Il tutto caricato "live" via cd o device USB. Il sistema inoltre, se eseguito su un pc dotato di harddisk, consente l'accesso a normali dischi IDE e salva le proprie configurazioni un un db proprietario. Non servono grossi investimenti per l'hardware, basta un pc anche vecchiotto dotato di un paio di schede di rete e lettore cd o porte usb. Un buon metodo per dare nuova vita a sistemi ormai obsoleti per l'uso comune. Dal sito potete scaricare le iso di ZeroShell o le immagini per device usb. Il sito annuncia le prossime implementazioni del progetto:

- Server SMTP e IMAP

- Autenticazione tramite Smart Card con protocollo PKINIT

Si sente per il momento la mancanza di un demone SNMP per il controllo remoto del nostro sistema ZeroShell; ma l'autore promette di inserirlo nelle prossime versioni. Con questa funzione il sistema sarebbe davvero al top e diverrebbe un serio ed economico concorrente per i device dedicati (compresi i costosi router di fascia alta), infinitamente scalabile (trovatemi un router con le possibilità di personalizzazione di memoria, cpu e disco come quelle offerte da un pc vero e proprio...). A breve organizzerò un prova su strada di ZeroShell su Eolo e vi dirò le prime impressioni operative. E se proprio volete anche un case carino e un hw compatto su cui far girare ZeroShell potete sempre comprarvi uno di questi micropc a venduti a bassisimo costo (250 euro circa) dotati di 2-4 schede ethernet e lettore compact flash e porte USB su cui salvare OS e configurazione. Davvero un'ottima soluzione!

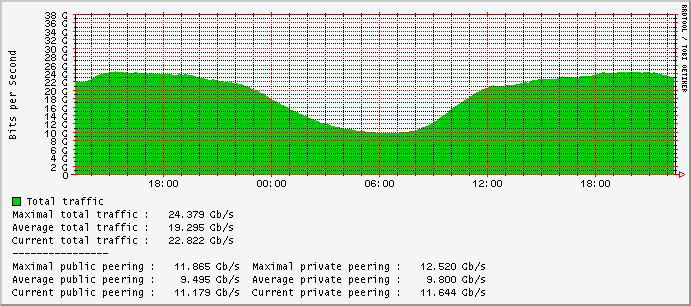

E' bastato un banale black-out elettrico in un condominio e il web italiano si è oscurato. E' successo lunedi 5 maggio scorso nel pomeriggio, intorno alle 17,30 quando la rete Internet e molti siti di importanti quotidiani, società di servizi o commerciali e istituzioni si sono improvvisamente oscurati. Per più di un'ora. Forse non tutti sanno che in Italia internet ha uno snodo vitale (non ridondato) in una sala di 400 metri quadrati situata a Milano in via Caldera, protetta da guardie, sistemi di sicurezza e porte blindate. E' il "Milano Internet Exchange" per gli amici "MIX". In questo locale sono ospitati i router delle compagnie che forniscono connettività e servizi internet in tutta Italia (i cosidetti "ISP" - Internet Service Providers e i "Carriers" ovvero i providers di delle infrastrutture di trasporto dei dati). Nel MIX troviamo macchine collegate fra loro capaci di veicolare il 60% di tutti i dati che ogni giorno vengono scambiati in rete in Italia e facendo punto di contatto tra le sottoreti dei vari ISP e Carriers italiani. Se il MIX è attivo, la rete italiana vive. Se il MIX si ferma, il Paese si ritrova "zoppo" privato del principale snodo internet (al momento in Italia sono attivi altre tre strutture di tipo MIX, Torino, Roma e Firenze, ma sommate assieme non sono in grado di supportare nemmeno la metà del traffico veicolato dal centro di Milano). Per 62 minuti MIX, lunedi scorso, è andato fuori linea provocando disagi a milioni di utenti del web. E-mail ritardate, lentezza nell'apertura delle risorse web e i siti come quello del Corriere della Sera o del Sole 24 Ore, completamente oscurati. Motivo di tutto ciò? Un semplice black-out in un condominio, alla periferia Ovest di Milano. Probabilmente il corto circuito nell'impianto di un ascensore. Il guasto - avvenuto in uno stabile adiacente al MIX - si è «riverberato» sull'impianto elettrico della "farm" del web italiano. Una centralina che assicura l'energia elettrica all'edificio è andata in sovraccarico a causa del "riverbero" e ciò ha determinato un principio di incendio al gruppo di continuità a cui è connesso il MIX. Sono partite automaticamente le procedure di spegnimento automatico delle macchine e dei server mentre pare che il generatore diesel a supporto non sia comunque riuscito ad alimentare il sistema sopperendo al guasto. Così il MIX si è bloccato dalle 17.28 alle 18.30. Alcuni siti riportano anche la notizia che il "corto" all'ascensore sia stato causato da un intervento maldestro di alcuni tecnici elettricisti. In ogni caso già nei giorni precedenti alcuni cali di tensione avevano messo a dura prova l´intero distretto di via Caldera, un "indotto" dove hanno uffici le grandi aziende che operano in Internet in Italia, fra cui Google. Il MIX, come lo conosciamo oggi, è nato nel 1996 da un´idea del pioniere informatico Marco Negri. È partito da un presupposto semplice: è assurdo che un messaggio inviato da Milano per arrivare a Roma debba passare dagli Usa (non essendoci una struttura di smistamento Italiana). Così, con un pool di soci, ha creò l´embrione del primo MIX taliano, che negli anni è cresciuto fino a essere il colosso che è oggi, a cui sono collegati i 32 maggiori operatori italiani. E dove ogni giorno passano in media 194 milioni di MegaByte. Tutta questa storia mi ricorda da vicino quanto accaduto circa un mese fa in quel di MM a Milano e fa pensare che un po' tutto il mondo è paese nel bene e nel male  inoltre ha messo sotto gli occhi di tutti la vulnerabilità della rete italiana al momento incentrata su un unico snodo cruciale senza forme di ridondanza efficaci. Per chi fosse interessato a conoscere di più il MIX italiano vi linko il sito ufficiale della struttura dove è possibile leggere il comunicato stampa ufficiale in merito all'evento e controllare in tempo reale il traffico passante sul MIX Ecco i dati giornalieri di stasera alle 22.20 circa (fonte http://www.mix-it.net/index_flash.htm) ...

Se fate fatica a leggere i dati nell'immagine (ho dovuto ridimensionarla) salvatela sul vostro pc... comunque son: - 24,370 Gb/s di punta massima nelle ultime 24 h, - una media di 19,295 Gb/s - un valore istantaneo di 22,822 Gb/s !!! Si naviga eh?   Ah... segnalo infine l'interessante tool che viene usato da MIX per rilevare questi dati. E' freeware e si appoggia al protocollo di controllo SNMP attivo sui routers... E' il tool di Tobi Oetiker's MRTG - The Multi Router Traffic Grapher che trovate da scaricare per linux e windows sul sito linkato...

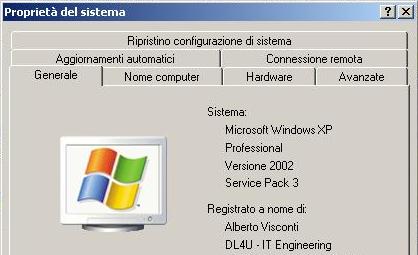

Come potete apprezzare dallo screenshot sottostante questa sera ho installato con successo il service pack 3 di Windows XP sulla versione professional in italiano (SP2, regolarmente sottoposta ad update) installata sul portatile. Tutto è andato bene e nessun inconveniente riscontato. Scaricato il pacchetto (i dettagli li descrivo in seguito) si lancia l'eseguibile autoscompattante che esegue le operazioni di rito: backup dello stato del sistema, creazione del punto di ripristino e sostituzione delle varie componenti. Riavvio di prassi e il pc parte eseguendo le ultime operazioni: una schermata blu (no, no non quella della "morte"  che tanto terrorizza, ma una semplice scritta "attendere..." su un pannello tipo quello del controllo dei dischi, qundi il logo di XP con altra scritta "attendere prego..." tipo prima installazione, una richiesta di attivazione degli aggiornamenti automatici di Windows (posticipabili bili in seguito come sempre), e quindi il desktop. Prima di avere la barra di start ho atteso ancora una configurazione di Outlook Express (un minuto circa), che non uso ma che ho installato. Terminato il tutto ecco XP nella sua ultima revisione. Prime impressioni: le modifiche apportate da SP3 raccolgono molte delle patch già rilasciate col normale ciclo di Windows Update, alcune sostanziali migliorie in "background" e negli strumenti di controllo (vedi la MMC) e l'aggiunta di alcune funzionalità sopratutto sul lato del networking (sicurezza e compatibilità con i sistemi Vista e Server 2008). Un' impressione che al primo uso ho avuto è una maggiore velocità complessiva nell'esecuzione dei programmi (su internet dicono un 10% in più rispetto a SP2). In ogni caso con questo nuovo pack il buon vecchio XP si conferma un sistema maturo e stabile per l'uso professionale capace di dare molto filo da torcere a Vista (troppo penalizzato, specie in ambito aziendale, dalle elevate richieste sul piano hardware, dalle incompatibilità software e dalla cronica mancanza di driver per molte periferiche). Per la cronaca...proprio negli ultimi tempi la vita di Vista nel mercato professionale è stata ulteriormente complicata dalla politica dei maggiori produttori (HP, Dell, Lenovo), che sfruttando un cavillo delle licenza Ultimate, riforniranno le aziende fino al 2009 inoltrato di pc downgradabili facilmente a XP Pro ( leggi articolo). Ovviamente prima di tentare tentare anche voi lo stesso esperimento accertatevi che la vostra licenza di Windows in uso sia genuina ed autentica! (se non lo fosse lascio alla vostra creatività e a qualche ricerca su internet la risoluzione del problema)

Il pacchetto SP3 in italiano non è ancora disponibile nel normale canale di Windows Update (dovrebbe essere pubblicato il prossimo 5 maggio), ma esistono diversi canali "paralleli" per ottenerlo dal sito di MS (sono i pacchetti eseguibili interi da 308 MB, non i setup via web):

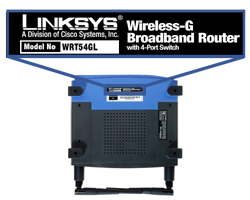

Rispondo con notevole ritardo a Luca che ha commentato il 02/04 il post sul DD-WRT e la Fonera. L'installazione del firmware sul router Linksys WRT54GL è fattibile; verifica però prima la versione del tuo hardware leggendo la targhetta riportata sotto l'apparato (vedi figura sotto)

Dovresti avere la versione 1.0 (che è anche l'unica presente sul sito Linksys). La versione 1.0 del Linksys WRT54GL è ufficialmente supportata ed è presente nella lista dei device compatibili con il DD-WRT:

http://www.dd-wrt.com/wiki/index.php/Supported_Devices#Linksys

La procedura di modifica in questo caso è molto più semplice dato che il firmaware lo carichi direttamente dall'interfaccia web di gestione del router (dalla sezione "Administration" -> "Firmware Update"), come è ben spiegato in questo forum:

http://www.testmy.net/forum/t-12222

Non ho esperienza diretta; io ho un Linksys WRT54G versione 7 (che non supporta DD-WRT), ma dovrebbe andarti bene senza problemi. Unica cosa da considerare è la garanzia del prodotto: se è ancora sotto garanzia in caso di problemi dovresti ricaricare la versione originale del firmware Linksys, altrimenti non penso ti diano assistenza. Trovi il fw Linksys originale qui (tieni via una copia in caso di recovery  ). Buon modding!

In questo veloce post vi propongo una fotogallery dedicata ad Eolo (la mia connettività broadband wireless su tecnologia Hyperlan) realizzata con Autoviewer, un visualizzatore free di immagini in flash, integrabile con Adobe Lightroom e Picasa. Lo potete scaricare gratuitamente qui http://www.airtightinteractive.com/projects/autoviewer .. consigliato! Ecco la galleria... diciamo che è un modo "alternativo" per proporvi alcuni scorci delle mie zone. Alcune foto sono mie, altre (quelle più acrobatiche) sono state prese dal sito di NGI ... Buona visione!

Avviso che questo è un post tecnico.. vi rimando ai prossimi per le "patacate" del periodo pasquale...

In questo periodo per lavoro ho avuto modo di affrontare l’argomento ISCSI e storage condivisi su network TCP/ IP. In ambito lavorativo abbiamo adottato un sistema professionale brandizzato HP su base Windows Storage Server 2003 (ovviamente su hardware dedicato e con costi non abbordabili per un uso domestico): ho quindi affrontato una ricerca per ottenere un risultato equivalente, sempre su base Windows (2000 professional e server, XP Pro e 2003 Server). Ma prima di descrivervi i risultati dei miei studi, una breve panoramica sulla tecnologia: Internet -SCSI (ISCSI appunto) è un protocollo standard per incapsulare i tipici comandi SCSI all’interno di pacchetti TCP/IP e che consente il trasporto blocchi di dati su reti IP. ISCSI è di norma utilizzato per realizzare Storage Area Networks (SANs) IP based. Il principale vantaggio di questa soluzione è la possibilità di creare storage a basso costo, caratterizzate da buone prestazioni di I/O (comunque dipendenti dalle perfomance della rete TCP/IP sottostante), anche su lunghe distanze (in LAN o WAN) sfruttando una normalissima rete Ethernet (ovviamente meglio se fast o gigabit) anziché collegamenti dedicati (canali scsi o fiber channels) tra gli storage e i server.

Nell’architettura due sono i ruoli svolti: il ruolo ISCSI target è detenuto dall’host di rete dove si vuole sharare un device o dello spazio disco (tipicamente nel nostro ambito casalingo un serverino/pc con un po’ di spazio disco da donare alla rete) . Sulla macchina che svolge il ruolo di target deve essere in esecuzione un software iSCSI target , in grado di supportare una buona varietà di device fisici/virtuali connessi alla macchina. Il secondo ruolo è quello di ISCSI client (initiator) ovvero la macchina che deve connettersi al target per ottenere l’accesso ad un device condiviso (per esempio dello spazio disco). L’ ISCSI initiator consente l’accesso a differenti e molteplici device target ISCSI. La comunicazione tra ISCSI target e ISCSI initiator è effettuata su una normale rete TCP/IP (LAN o internet, anche su link geografici).

Ecco i principali pro di questa soluzione:

- · costi ridotti di realizzazione

- · semplicità e scalabilità, su reti TCP/IP (LAN, WAN, internet) anche protette da firewall

- · semplice realizzazione di soluzioni di disaster recovery e replicazione dei dati remota

- · integrazione possibile con i normali canali SCSI

Stanti queste premesse, l’obiettivo da raggiungere era quello realizzare un ISCSI target a costo modico su sistema Windows, senza per forza utilizzare le versioni Storage Server di 2003. Risultato raggiunto il prodotto StarWind (scaricabile gratuitamente in versione “personal”, previo registrazione, qui http://www.rocketdivision.com/wind.html) . Il prodotto nella forma “personal” è gratuita, funzione bene, è di semplice installazione e permette di testare la tecnologia ISCSI in casa a costo zero: unico limite di questa versione il limite di un solo accesso client contemporaneo al device ISCSI condiviso da target (un solo client alla volta può aprire la connessione sul device). Di fatto però i costi relativamente contenuti delle licenze “full” lo rendono appetibile anche in ambito professionale dove magari c’è l’esigenza di integrare una architettura server/client già esistente con soluzioni SAN su ISCSI.

Qui vi pubblico un piccolo manualetto sull’uso del prodotto, frutto delle mie prove.

Eureka! Come vedete dallo splash sopra pubblicato, dopo un bel po' di tentativi (e qualche sacramento tirato  ) sono riuscito a caricare sul routerino di FON (Fonera modello 2100) il firmware open souce (linux based) DD-WRT 24 RC 6.2. Il piccolo router nasce con preinstallato una versione brandizzata FON del firmware Open-WRT per l'uso specifico entro al comunità FON.

L'hardware del router è prodotto da Accton ha le seguenti specifiche niente male:

Fonera Model 2100

- CPU: Atheros AR531X_COBRA - MIPS 4KEc V6.4 - 183.50 mhz

- RAM: Hynix hy57v281620etp-h - 16 MB

- Flash: ST(84) H - 25P64V6P - MYS 636 - 8 MB

- Ethernet: (1x) Altima AC101 (10/100 Mbit/s) [Auto-MDI(X)]

- Wireless: IEEE 802.11b / 802.11g (up to 54 Mbps)

- Antenna Connector: RP-SMA Connector (Reverse SMA)

- Antenna Omni-Directional detachable antenna (2dBi)

- Dimensions: 93.5 mm x 25.5 mm x 70 mm (excluding antenna)

- Powersupply Input: 100-240V ~ 50-60 Hz 0.3A. Output: 5V DC, 2.0A Output

- Power Consumption: 4 Watt

- Reset Switch

Con DD-WRT la piccola scatolina rinasce a nuova vita dotandosi di features di primissimo ordine: routing, bridging, NAT, WDS, QoS, HotSpot, VPN, tutte funzioni integrate nel firmware (che ricordo essere Linux based, gratuito, open source e rilasciato sotto licenza GPL) che tra l'altro è installabile su quasi tutta la serie dei router Linksys WRT54G. Potete consultare il sito ufficiale del progetto DD-WRT all'indirizzo http://www.dd-wrt.com dove oltre a tutte le caratteristiche del firmware potete trovare anche la lista di tutto l'hardware supportato. Troppo forte la tentazione per non provre subito l'hacking. L'installazione sulla Fonera non è del tutto immediata (anche perchè di fatto una forma di hacking su un sistema che nasce "embedded" sul fw di FON, e bloccato ad ogni forma di update via SSH), ma dopo un bel po' di prove (anche attaverso porta seriale) sono riuscito a trovare la procedura corretta di modifica, a cui ho fatto una personale modifica per mia pura e semplice comodità. Il primo passo consiste nel resettare alle impostazioni fabbrica (e contemporaneamente downgradare il firmware originale di FON alla versione 0.7.1.1 dove la porta SSH era aperta). Ecco come fare (qualunque sia la versione del firmware a bordo della vostra scatolina, basta che sia una model 2100):

- Con la Fonera accesa da almeno 5 minuti, premete il tasto reset situato sotto il router;

- Tenendolo premuto togliete l’alimentazione;

- Contate fino a 5 e ricollegate l’alimentazione continuando a tenere premuto il tasto reset finché il led “WLAN” non si accende e poi si rispegne (ci vogliono almeno 2/3 minuti);

- Rilasciate il tasto reset.

A questo punto La Fonera è tornata nelle condizioni di fabbrica, con il firmware iniziale e le credenziali di accesso resettate a utente: root e password: admin. Pare una cretinata questo primo passo, ma solo per questo ho dovuto girare un bel po' di siti e forum non riuscendo a trovare l'esatta combinazione di mosse da eseguire (la corretta sequenza l'ho trovata poi su questo blog ). A questo punto è necessario procurarsi un po' di software e decidere il percorso da seguire: il metodo via utility o il metodo a linea di comando.

Metodo via utility

Se scegliete il metodo via utility dovete scaricare ed installare il seguente materiale:

1) Il software Winpacp http://www.winpcap.org/install/bin/WinPcap_4_0_2.exe 2) il software che esegue il flash del firrmware "AP5" http://fon.testbox.dk/flashing/GUIfl...gui-1.0-24.exe 3) Scaricare dal sito DD-WRT i file vmlinux.bin.l7 e root.fs (il core del nuovo firmware) - solo questi 2 file!http://www.dd-wrt.com/dd-wrtv2/down.php?path=downloads%2Frelease+candidates/ selezionate la versione del fw, selezionate l'hardware (ovviamente La Fonera) e quindi scaricate i due file :

root.fs e vmlinux.bin.l7

Installato Winpcap (basta un doppio click) avviamo l'utility ap51. Selezioniamo nel campo rootfs il file file root.fs salvato precedentemente dal sito di dd-wrt e per il kernel selezionate il file vmlinux.bin.l7, clicchiamo quindi sul box " ddwrt..nvram ". Effettuate queste manovre selezioniamo la connessione di rete ethernet del vostro pc (ovvero quella che andrà fisicamente connessa con un cavo ethernet - dritto - alla Fonera). A questo punto colleghiamo il cavo ethernet alla Fonera, senza alimentarla. Non è necessario che alla scheda di rete del pc sia assegnato un indirizzo ip. Startiamo l'utility (bottone "GO!") e dopo qualche secondo accendiamo la Fonera.Dopo alcuni messaggi di "packet loss", l'utility fornirà l'ip sia alla vostra scheda di rete e della Fonera. Lasciamo macinare l'utility senza intervenire (l'intero processo di flash dura circa 20 minuti). Una volta terminato il flash l'utility si chiude automaticamente. La Fonera eseguirà un reboot e dopo qualche minuto sarà operativa, e di nuovo raggiungibile via web all'indirizzo http://192.168.1.1 (con login root/admin): ma come per magia ci troveremo di fronte la console web di DD-WRT  facile no?

Metodo via linea di comando

I più duri e puri di voi invece dopo il passo di reset della Fonera al firmware originale possono seguire l'ottima guida in inglese pubblicata qui http://uselesshacks.com/?p=23Buon hack, e godetevi un nuovo router/access point/bridge (DD-WRT permette svariati ambiti d'uso) a cui avete appena messo "il turbo" !

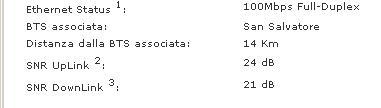

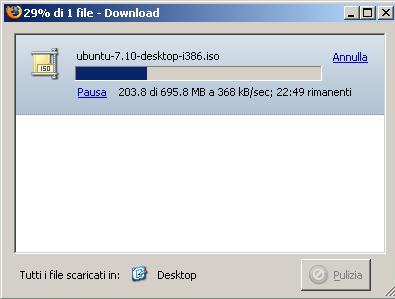

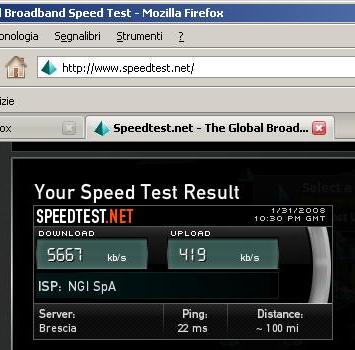

Dopo anni di sofferenze, lentezze e modem 56k oggi è arrivata la larga banda anche a casa mia; ma differenza della maggior parte di voi a me è arrivata direttamente dal cielo (e non è una metafora!), grazie alla tecnologia hyperlan e al servizio Eolo di NGI . Ragazzi, oggi è un giorno storico: il primo post sul blog ad alta velocità direttamente da casa mia senza più fili, telefonate o schede umts! Tutto flat, e a banda piena a 3 Mbps!   Sono le prime ore di utilizzo, ma non c'è che dire la prima impressione è ottima... come corre!! Ecco i primissimi dati sul campo: Connessione EOLO 3M/512k, banda minima garantita 256 kb/s / 95%, antenna ad alto guadagno, router broadband Linksys WRT54G. Test effettuati da portatile collegato wireless al router (scheda G, 54 Mbps) apparecchi su piani diversi della casa.

Status antenna e BTS (antenna remota cui sono collegato)

Test "spot" della velocità (download) dal sito intel

Test ripetuti (down e up) su sito http://www.speedtest.net/

primo (mentre era in corso download della iso di Ubuntu 7.10 dal sito ufficiale - vedere splash successivi)

ecco il download di Ubuntu in corso (386 kB/sec di picco, mai sotto 200 kB/sec) ecco il download di Ubuntu in corso (386 kB/sec di picco, mai sotto 200 kB/sec) Successivo test della connessione a banda scarica (qui mi sa che la bts era particolarmente scarica Successivo test della connessione a banda scarica (qui mi sa che la bts era particolarmente scarica  ) )

Ed ecco infine una foto della "mia porta verso il mondo internet "

(BTS NGI di Monte San Salvatore - Lago Maggiore - NO - foto da forum NGI )

Direi che ad occhi ci siamo: banda piena, scarsa latenza!! A breve un test e un reportage più approfondito! ... oggi il futuro è entrato prepotente a casa mia ....

|

|

Ci sono 1025 persone collegate

|

<

|

luglio 2025

|

>

|

L |

M |

M |

G |

V |

S |

D |

| | 1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

|

|

|

| |

|

|

|

|

|

|

Nessun sondaggio disponibile.

Questo blog supporta

______________________________

Letture...

J.D. Salinger

Il giovane Holden

(The catcher in the rye)

EinaudiEditore

______________________________

Daniele BiachessiLa Fabbrica dei Profumi Baldini e Castoldi Editore

__________________________

Musica...

Vasco Rossi - Dillo alla luna (1990)

Ben E. King - Stand by me (1961)

Queen - Bohemian Rhapsody (1975)

U2 - Pride (In the name of love) (1984)

__________________________

19/07/2025 @ 02:12:06

script eseguito in 59 ms

|