Le reti informatiche realizzate che sfruttano la tecnologia wi fi si stanno sempre più diffondendo e con esse si diffondono anche le tecniche per violarle. Il wardriving è l’insieme dei sistemi usati per l’attacco e intrusioni nelle reti Wireless (wi-fi). Il termine WarDriving proviene dalla vecchia tecnica di phone hacking o Phreaking chiamata wardialing che sta ad intendere la scansione continua di numeri telefonici per scoprire sistemi informatici e centralini non protetti . Per WarDriving si intende letteralmente Wonder and Driving .Si sente anche parlare di WarWalking ( wonder and walking ):come quindi si può facilmente capire il wardriving è la ricerca di reti wireless utilizzando l’automobile e il WarWalking è la ricerca di reti wireless camminando..(Ma perche non farlo comodamente da casa .

??)

Le reti wireless sono per natura più vulnerabili delle reti di computer che utilizzano i cavi. Infatti nel caso di una rete cablata è necessario un collegamento fisico di un computer via cavo, mentre per le reti wireless basta dotare il proprio computer di scheda wi-fi e antenna.

Proprio a causa della semplice vulnerabilità delle reti wireless è bene premunirsi e proteggerle per quanto possibile.

Per fare questo esistono vari modi ma io vi metto solo i principali:

- WPA ( Wi-Fi Protected Access )

- WEP ( Wired Equivalent Privacy )

- MAC address control

- Disabilitazione del DHCP

- Cambio dell’SSID

Tra questi ovviamente ci sono quelli piu o meno efficaci. Niente comunque si presume essere sicuro al 100%.

In breve :

Il WPA è un protocollo per la sicurezza delle reti senza filo Wi-Fi creato per tamponare i problemi di scarsa sicurezza del precedente protocollo di sicurezza, il WEP. WPA è progettato per gestire l'autenticazione dei client e dei server e la distribuzione di differenti chiavi per ogni utente. Una delle modifiche che introducono maggiore robustezza all'algoritmo è la definizione del Temporal Key Integrity Protocol (TKIP).

Questo protocollo cambia dinamicamente la chiave in uso e questo combinato con il vettore di inizializzazione di dimensione doppia rispetto al WEP rende inefficaci i metodi di attacco utilizzati contro il WEP.

Il WEP è, detto molto molto alla buona, simile al WPA ma usa chiavi di cifratura più corte.

Per quanto riguarda il MAC address control si può dire che è abbastanza efficace . Dunque, ogni scheda di rete (wireless o meno) ha un proprio "numero di serie", che si chiama appunto MAC address.

Gli access point possono essere impostati in modo da accettare connessioni soltanto dalle schede che hanno un certo MAC address. Questo rende molto difficile all'intruso penetrare nella rete, perché deve prima scoprire uno dei MAC address autorizzati.

Non è impossibile, ma è una scocciatura che scoraggia buona parte degli aggressori.

Pertanto conviene assolutamente attivare il controllo del MAC address.

Il DHCP ( anche qui spiegato molto alla buona) è un sistema che semplifica la gestione di una rete assegnando automaticamente un indirizzo IP a ogni macchina che si collega alla rete. Questo è comodo in un ambiente cablato, ma è pericoloso in un ambiente wireless, perché assegnerebbe automaticamente un indirizzo IP anche a un intruso.Dovete anche tenere presente che, comunque, un intruso abbastanza furbo è in grado di aggirare questo ostacolo (gli basta indovinare il range di indirizzi IP che usate, tipicamente 192.168.0.*).

Per quanto riguarda SSID (e poi passo alle cose un più interessanti ) la questione è che la rete wireless ha un suo identificativo (l’SSID) che le schede wireless devono conoscere per potervisi collegare. Anche il nostro simpatico intruso ha bisogno di conoscerlo per fare il suo sporco mestiere (lo str**o

). Il ‘’guaio’’ è che conoscerlo è facilissimo: nella maggior parte dei dispositivi wireless è impostato in fabbrica in modo da usare, come SSID, il nome del fabbricante e Siccome i fabbricanti non sono poi tanti, è banale per l'intruso tentarli uno per uno.

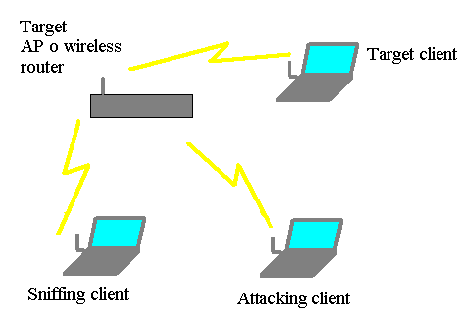

Solitamente lo schema piu conosciuto e banale di attacco a una rete è il seguente

- Access Point (AP) : è l’access point di cui vogliamo conoscere la chiave per riuscire ad entrare nella rete.

- Target Client (TC) : è un client collegato all’access point.

- Sniffing Client (SC) : è uno dei pc dell’attaccante. Questo si occuperà di sniffare quanto più traffico possibile. Questo traffico verrà registrato sull’hard disk (non tutto il contenuto dei pacchetti ma solo alcune informazioni come i IV). Svolge un ruolo passivo.

- Attacking Client (AC) : è un client che si occuperà di “stimolare” il giusto traffico nella rete. Svolge un ruolo attivo.

In realtà il WEP Cracking può essere fatto anche con un solo computer.

Ma ora passiamo alle cose belle….Ci sono tanti modi per trovare le reti e non solo….

Infatti esistono molti programmi,quasi tutti free, per giocare con le reti (ovviamente in modo legale).

Questi programmi sono a disposizione di tutti, non siete gli unici a poterli utilizzare, non sono nuovi e non sono per superesperti di computer. Preciso che entrare abusivamente in una rete senza autorizzazione è un reato punibile dalla legge, quindi provate solo sulla vostra rete per testarne la sicurezza, o magari fatevi fare una delibera per il test dal proprietario della rete.

Ma veniamo al dunque…..

NetStumbler è un semplicissimo tool che permette di trovare una rete WI-FI nelle vostre vicinanze. E’ in grado di Indicarvi il nome ESSID, la potenza del segnale espressa in db e se la rete è protetta da chiave WEP oppure WPA.(

www.netstumbler.com )Se ora volete testare la vostra protezione WEP, in ambiente Windows,è importante e utile iniziare a cercare di individuare cosa passa sulla rete (e le informazioni sono tante anche se non sembra ).Un programma come Airodump vi permette di sniffare la rete e cioè di catturare i pacchetti durante la trasmissione.(

www.cr0.net:8040/code/network/aircrack ). Una volta che avete fatto girare un po il programmino avrete un dump dei pacchetti su quella rete ma dobbiamo trovare il modo di analizzarli ed estrarne ciò che più ci interessa (la password ecc).

Con Aircrack potete torvare la chiave WEP o WPA dai pacchetti catturati con Airodump (

download.aircrack-ng.org/ ). Ora, per riuscire a cracckare la chiave wep Airodump dovrà catturare un certo numero di pacchetti (circa 2,000,000) per una una cifratura 128 bit. Se la rete è molto trafficata si può raggiungere questo numero in poco tempo, altrimenti si può usare qualche altro trucchetto per pompare un po il numero di pacchettini che girano nella rete ( un esempio è utilizzare Aireplay , tool di packet injection, che permette di far aumentare la trasmissione di pacchetti in modo che Airodump posso catturare più pacchetti possibili in poco tempo. Ad ogni pacchetto ricevuto da un echo dello stesso pacchetto più la richiesta di una spedizione aggiuntiva).

Una volta raggiunto il numero di pacchetti desiderati apriremo Aircrack ed importiamo il file .cap creato con Airodump e troveremo la chiave di accesso.

Altri link che vi consiglio sono:

www.tomshw.it/business.php?guide=20070804 per chi usa linux

www.airtightnetworks.net/home/resources/knowledge-center/caffe-latte.html